Destacados clave:

- Un importante ataque de la cadena de suministro comprometió paquetes de NPM como “depuración” y “tiza” que son ampliamente utilizados por los proyectos JavaScript y EthereumJS.

- Los atacantes inyectaron un código malicioso que cambió silenciosamente las direcciones de criptomonedas durante las transacciones.

- El ataque falló debido a errores de codificación.

Se reveló hoy un gran ataque de cadena de suministro dirigido al paquete JavaScript ampliamente utilizado (una herramienta que los desarrolladores usan para registrar información y solucionar aplicaciones)), el 9 de septiembre de 2025. En este hack, en lugar de atacar cualquiera de los proyectos individuales, los piratas informáticos lograron esta herramienta que permite que el código malicioso se extienda donde se instaló. Dado que las bibliotecas Ethereum JS y muchos otros proyectos dependen principalmente de “depurar”, el riesgo de robo de datos o infracciones profundas fue significativo.

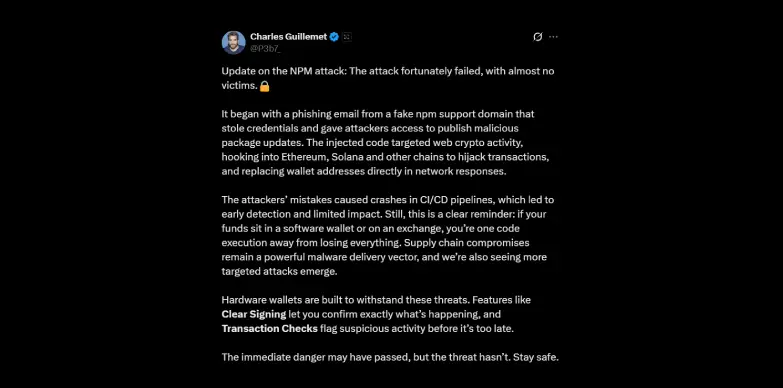

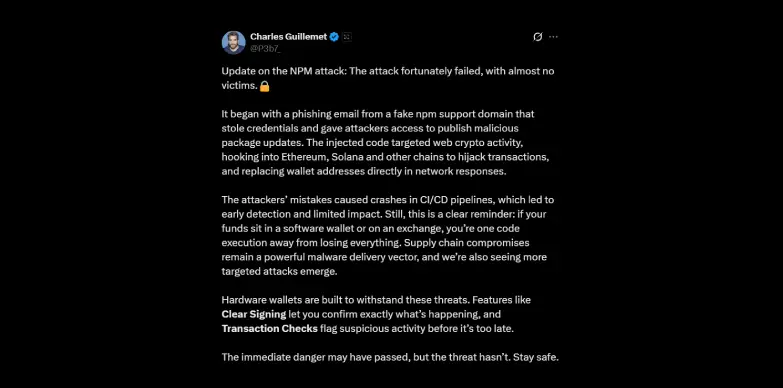

El ataque se reveló en el rastreador de problemas de GitHub del proyecto, donde los mantenedores confirmaron que los atacantes habían obtenido acceso a las credenciales de publicación. CTO de Ledger, Charles Guillemet, Había publicado sobre esta amenaza ayer en X e intenté advertir a los usuarios. Sin embargo, el CTO ahora ha confirmado que la actualización se detectó rápidamente y que el número de víctimas fue mínima porque el código defectuoso causó bloqueos en las tuberías de CI/CD, aumentando las banderas rojas desde el principio.

¿Qué pasó?

El 9 de septiembre de 2025, los expertos en seguridad han revelado que los piratas informáticos lograron entrar en la cuenta de NPM de un desarrollador de confianza (Josh Junon) y expulsaron una actualización falsa (v4.4.2) del common paquete “debug”. Esta herramienta o paquete se usa en las bibliotecas de JavaScript World y Ethereumjs demasiado, con más de 2 mil millones de descargas semanales, por lo que el ataque tuvo la capacidad de extenderse a muchas aplicaciones y sistemas.

El código malicioso había sido diseñado aquí de tal manera que podría cambiar en secreto las direcciones de la billetera de criptomonedas reales con los propios fondos del atacante, sin darse cuenta de los usuarios. Dado que la mayoría de las compañías que usan herramientas de código abierto como “depurar” sin cuestionarlas, una sola actualización envenenada podría haberse propagado como un incendio forestal. Pero en la práctica, los errores de implementación de los atacantes causaron un fracaso que facilitaron la detección. Esto condujo a una propagación limitada y evitó el robo generalizado.

¿Cómo funcionó el ataque?

Como se mencionó anteriormente, los atacantes comprometieron las credenciales de NPM del desarrollador y impulsaron una actualización maliciosa del paquete de “depuración”. Lo que el desarrollador no sabía period que había una función oculta que en secreto reemplazó en secreto las direcciones de la billetera criptográfica con los usuarios controlados por los piratas informáticos. Cada vez que las aplicaciones utilizaban este paquete generado por las transacciones de bloques, las fondos se redirigieron sin los usuarios, pero porque las actualizaciones se rompieron, por los que se rompieron los TipeLines, las aplicaciones que se rompieron, las aplicaciones, los TipeLines, los TipeLines, se redujeron los TipeLines. Firado y fue detenido temprano.

¿Podría empeorar?

Aunque este ataque falló, muestra cuán arriesgada habría sido la situación si las tuberías de CI/CD no se hubieran estrellado. Las actualizaciones envenenadas podrían haber actuado como caballos troyanos y se habrían incrustado en varios proyectos. Si este ataque se ejecutara con más precisión, habría afectado las aplicaciones financieras, los intercambios e incluso las plataformas no cristalinas que dependen de las mismas herramientas.

Ledger CTO había enfatizado en esta publicación X, los usuarios de billeteras de {hardware} con firma de transacciones claras siguen siendo protegidos, ya que pueden verificar los detalles antes de firmar y evitar swaps de direcciones silenciosas.

Precauciones para tomar de inmediato

- Asegúrese de ejecutar la depuración de NPM LS en el directorio de su proyecto y, si considera instalado la versión 4.4.2, retírela inmediatamente y realice una reinstalación limpia de una fuente confiable.

- Si no está utilizando una billetera de {hardware} con firma de transacciones claras, trate de no llevar a cabo ninguna transacción de blockchain hasta que esta amenaza esté completamente mitigada.

- Las billeteras de {hardware} como se mencionan por Ledger CTO proporcionan una capa de seguridad que requiere la aprobación guide de los detalles de la transacción para que uno pueda detectar fácilmente cambios de dirección no autorizados.

- Asegúrese de que verifique la dirección del destinatario en las pantallas de confirmación de la transacción antes de firmar.

- Siga repos oficiales, avisos de NPM y canales de seguridad confiables para actualizaciones sobre el incidente.

Lea también: Openledger (abierto) aumentó el 200% hoy. He aquí por qué se encendió el rally

Destacados clave:

- Un importante ataque de la cadena de suministro comprometió paquetes de NPM como “depuración” y “tiza” que son ampliamente utilizados por los proyectos JavaScript y EthereumJS.

- Los atacantes inyectaron un código malicioso que cambió silenciosamente las direcciones de criptomonedas durante las transacciones.

- El ataque falló debido a errores de codificación.

Se reveló hoy un gran ataque de cadena de suministro dirigido al paquete JavaScript ampliamente utilizado (una herramienta que los desarrolladores usan para registrar información y solucionar aplicaciones)), el 9 de septiembre de 2025. En este hack, en lugar de atacar cualquiera de los proyectos individuales, los piratas informáticos lograron esta herramienta que permite que el código malicioso se extienda donde se instaló. Dado que las bibliotecas Ethereum JS y muchos otros proyectos dependen principalmente de “depurar”, el riesgo de robo de datos o infracciones profundas fue significativo.

El ataque se reveló en el rastreador de problemas de GitHub del proyecto, donde los mantenedores confirmaron que los atacantes habían obtenido acceso a las credenciales de publicación. CTO de Ledger, Charles Guillemet, Había publicado sobre esta amenaza ayer en X e intenté advertir a los usuarios. Sin embargo, el CTO ahora ha confirmado que la actualización se detectó rápidamente y que el número de víctimas fue mínima porque el código defectuoso causó bloqueos en las tuberías de CI/CD, aumentando las banderas rojas desde el principio.

¿Qué pasó?

El 9 de septiembre de 2025, los expertos en seguridad han revelado que los piratas informáticos lograron entrar en la cuenta de NPM de un desarrollador de confianza (Josh Junon) y expulsaron una actualización falsa (v4.4.2) del common paquete “debug”. Esta herramienta o paquete se usa en las bibliotecas de JavaScript World y Ethereumjs demasiado, con más de 2 mil millones de descargas semanales, por lo que el ataque tuvo la capacidad de extenderse a muchas aplicaciones y sistemas.

El código malicioso había sido diseñado aquí de tal manera que podría cambiar en secreto las direcciones de la billetera de criptomonedas reales con los propios fondos del atacante, sin darse cuenta de los usuarios. Dado que la mayoría de las compañías que usan herramientas de código abierto como “depurar” sin cuestionarlas, una sola actualización envenenada podría haberse propagado como un incendio forestal. Pero en la práctica, los errores de implementación de los atacantes causaron un fracaso que facilitaron la detección. Esto condujo a una propagación limitada y evitó el robo generalizado.

¿Cómo funcionó el ataque?

Como se mencionó anteriormente, los atacantes comprometieron las credenciales de NPM del desarrollador y impulsaron una actualización maliciosa del paquete de “depuración”. Lo que el desarrollador no sabía period que había una función oculta que en secreto reemplazó en secreto las direcciones de la billetera criptográfica con los usuarios controlados por los piratas informáticos. Cada vez que las aplicaciones utilizaban este paquete generado por las transacciones de bloques, las fondos se redirigieron sin los usuarios, pero porque las actualizaciones se rompieron, por los que se rompieron los TipeLines, las aplicaciones que se rompieron, las aplicaciones, los TipeLines, los TipeLines, se redujeron los TipeLines. Firado y fue detenido temprano.

¿Podría empeorar?

Aunque este ataque falló, muestra cuán arriesgada habría sido la situación si las tuberías de CI/CD no se hubieran estrellado. Las actualizaciones envenenadas podrían haber actuado como caballos troyanos y se habrían incrustado en varios proyectos. Si este ataque se ejecutara con más precisión, habría afectado las aplicaciones financieras, los intercambios e incluso las plataformas no cristalinas que dependen de las mismas herramientas.

Ledger CTO había enfatizado en esta publicación X, los usuarios de billeteras de {hardware} con firma de transacciones claras siguen siendo protegidos, ya que pueden verificar los detalles antes de firmar y evitar swaps de direcciones silenciosas.

Precauciones para tomar de inmediato

- Asegúrese de ejecutar la depuración de NPM LS en el directorio de su proyecto y, si considera instalado la versión 4.4.2, retírela inmediatamente y realice una reinstalación limpia de una fuente confiable.

- Si no está utilizando una billetera de {hardware} con firma de transacciones claras, trate de no llevar a cabo ninguna transacción de blockchain hasta que esta amenaza esté completamente mitigada.

- Las billeteras de {hardware} como se mencionan por Ledger CTO proporcionan una capa de seguridad que requiere la aprobación guide de los detalles de la transacción para que uno pueda detectar fácilmente cambios de dirección no autorizados.

- Asegúrese de que verifique la dirección del destinatario en las pantallas de confirmación de la transacción antes de firmar.

- Siga repos oficiales, avisos de NPM y canales de seguridad confiables para actualizaciones sobre el incidente.

Lea también: Openledger (abierto) aumentó el 200% hoy. He aquí por qué se encendió el rally